简介:

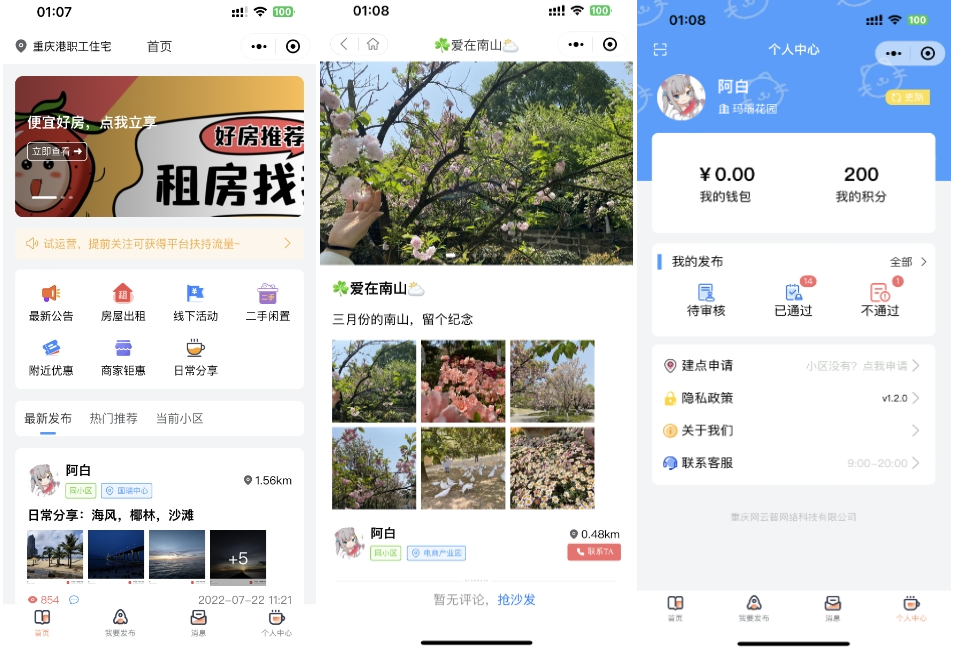

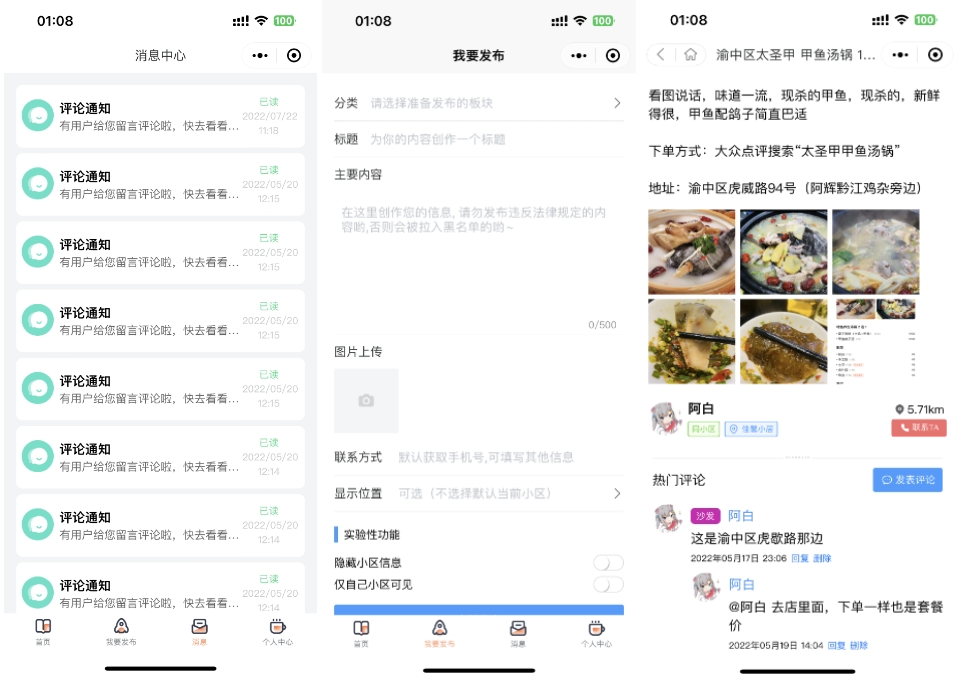

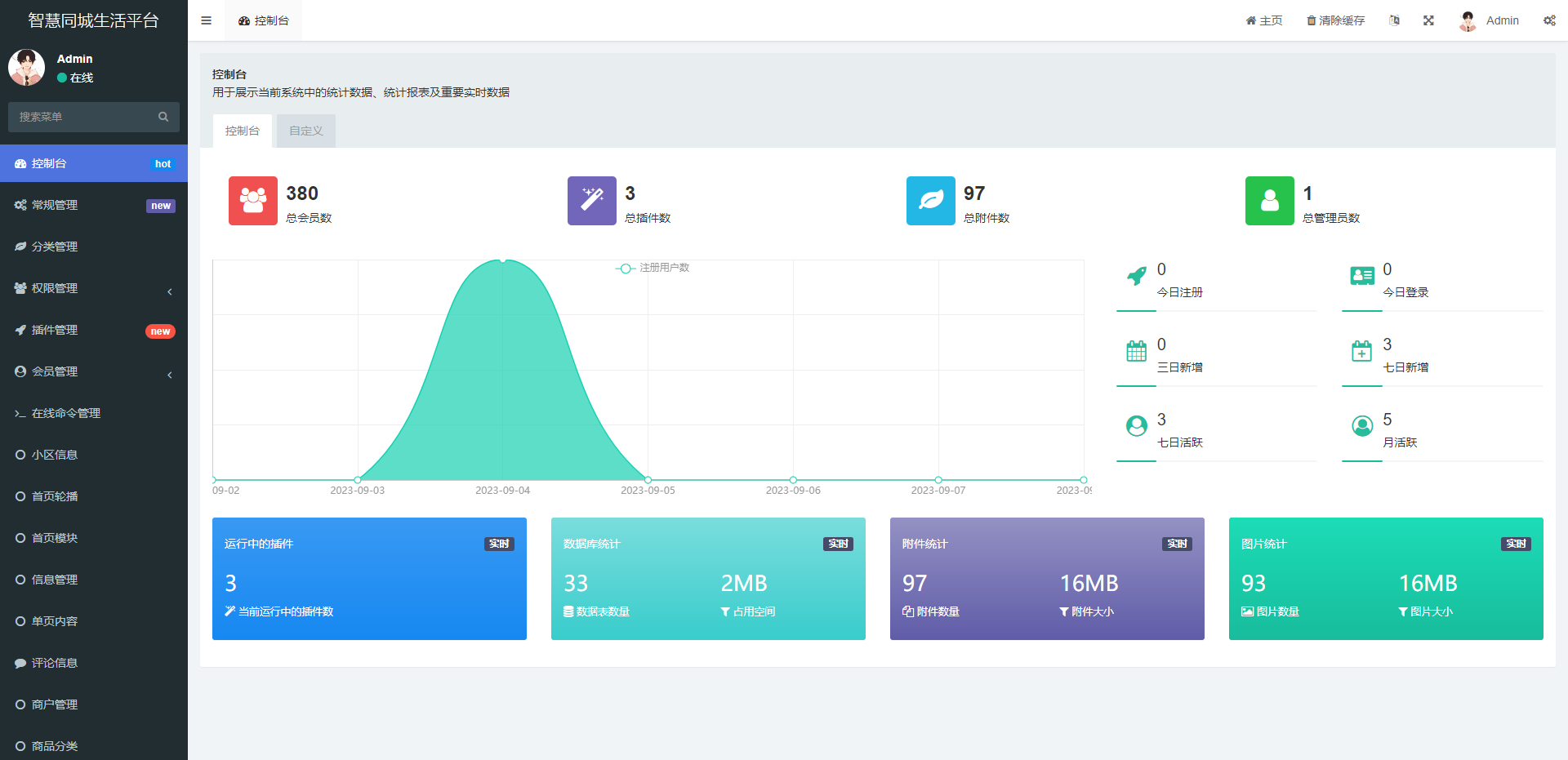

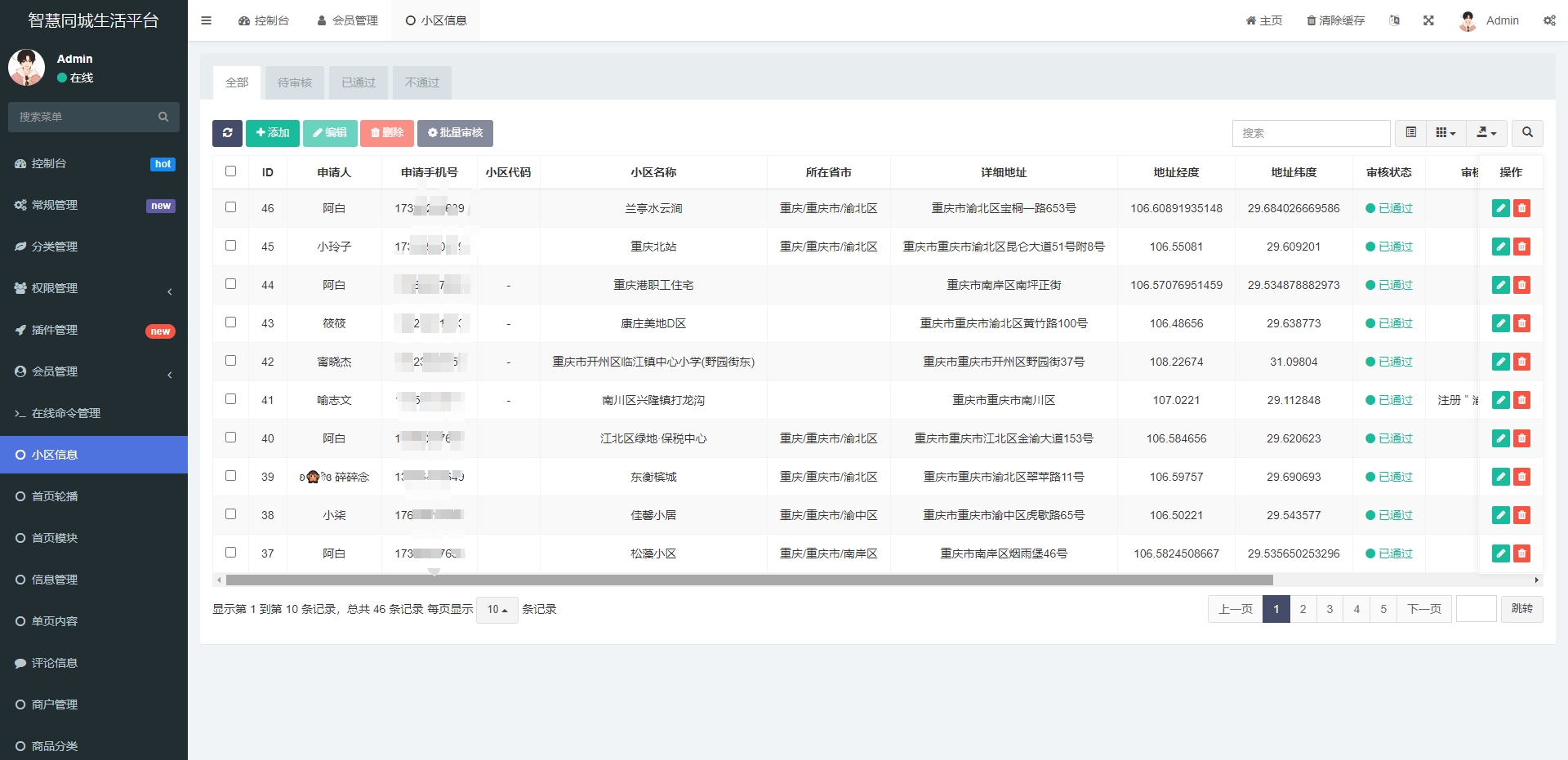

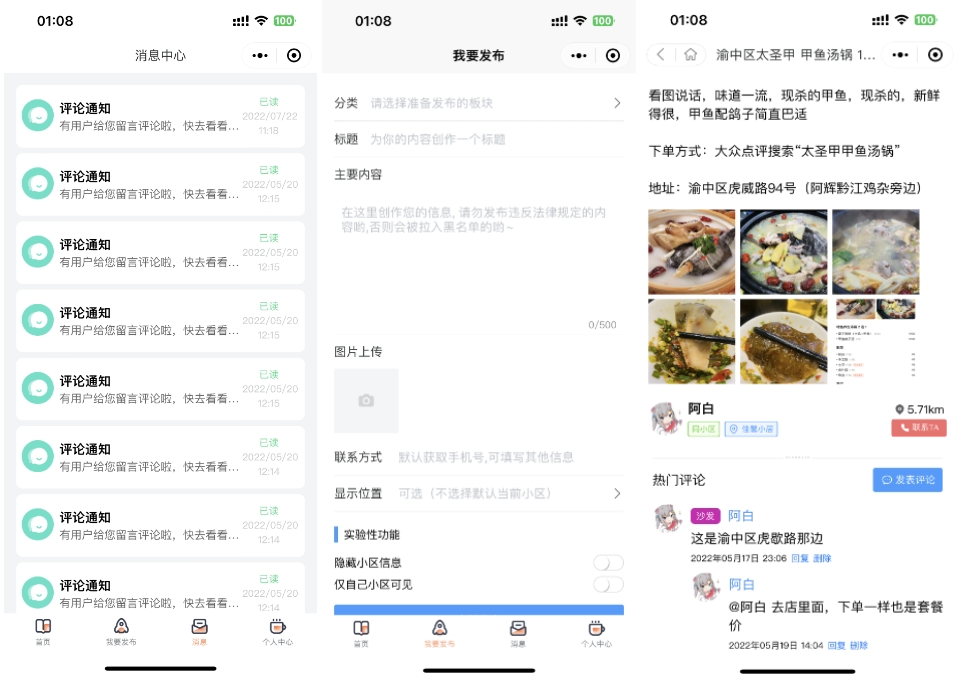

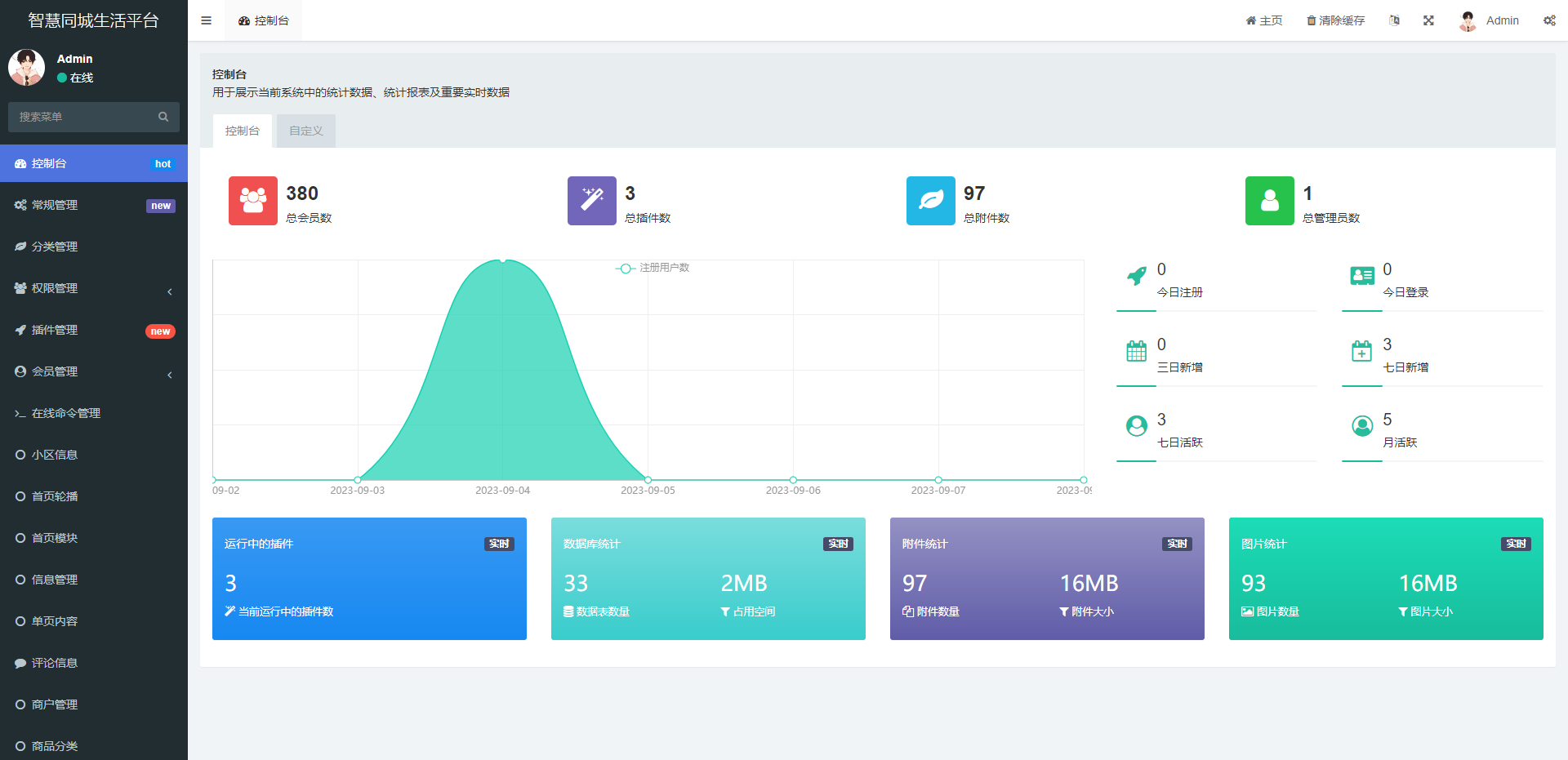

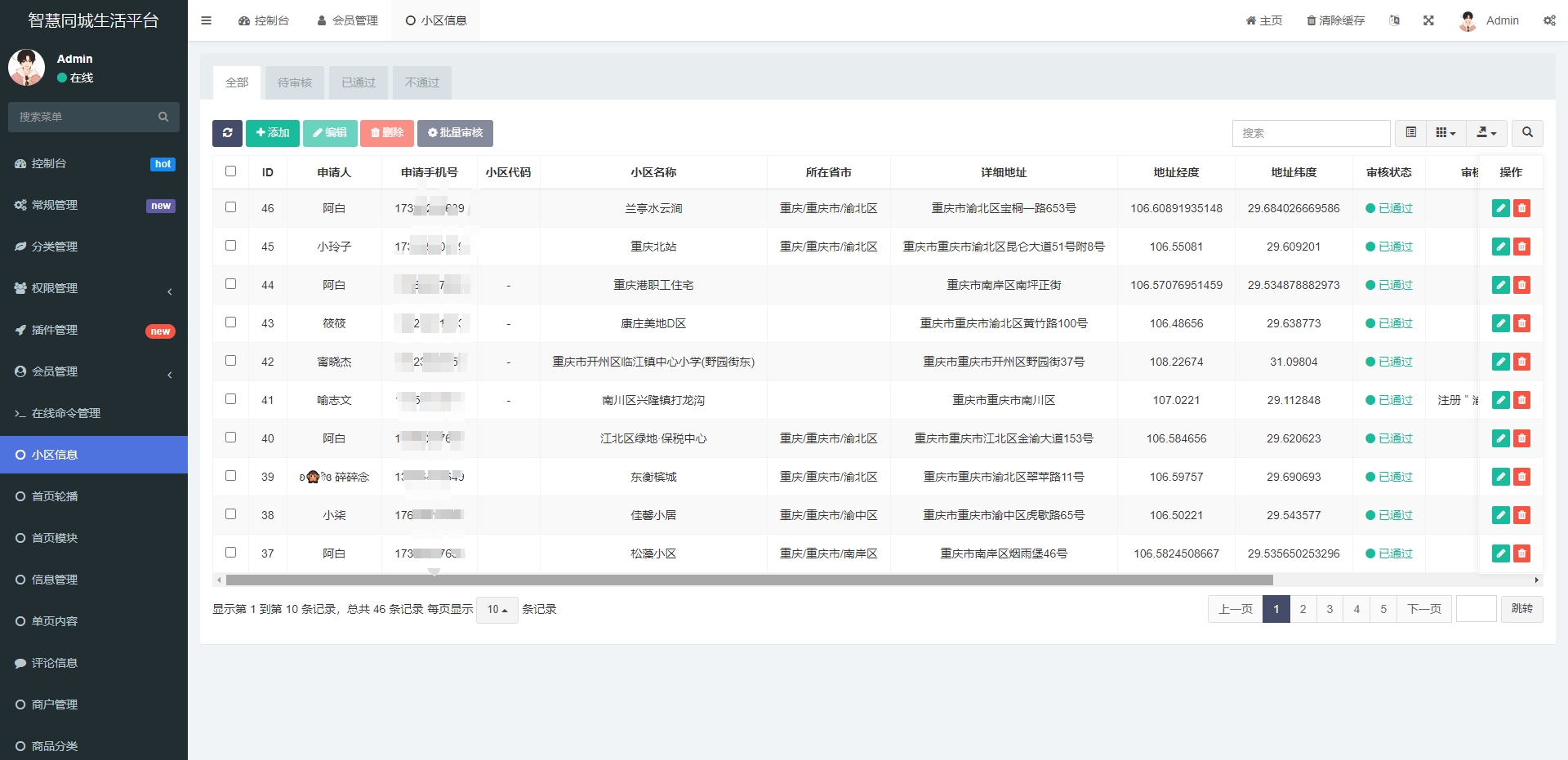

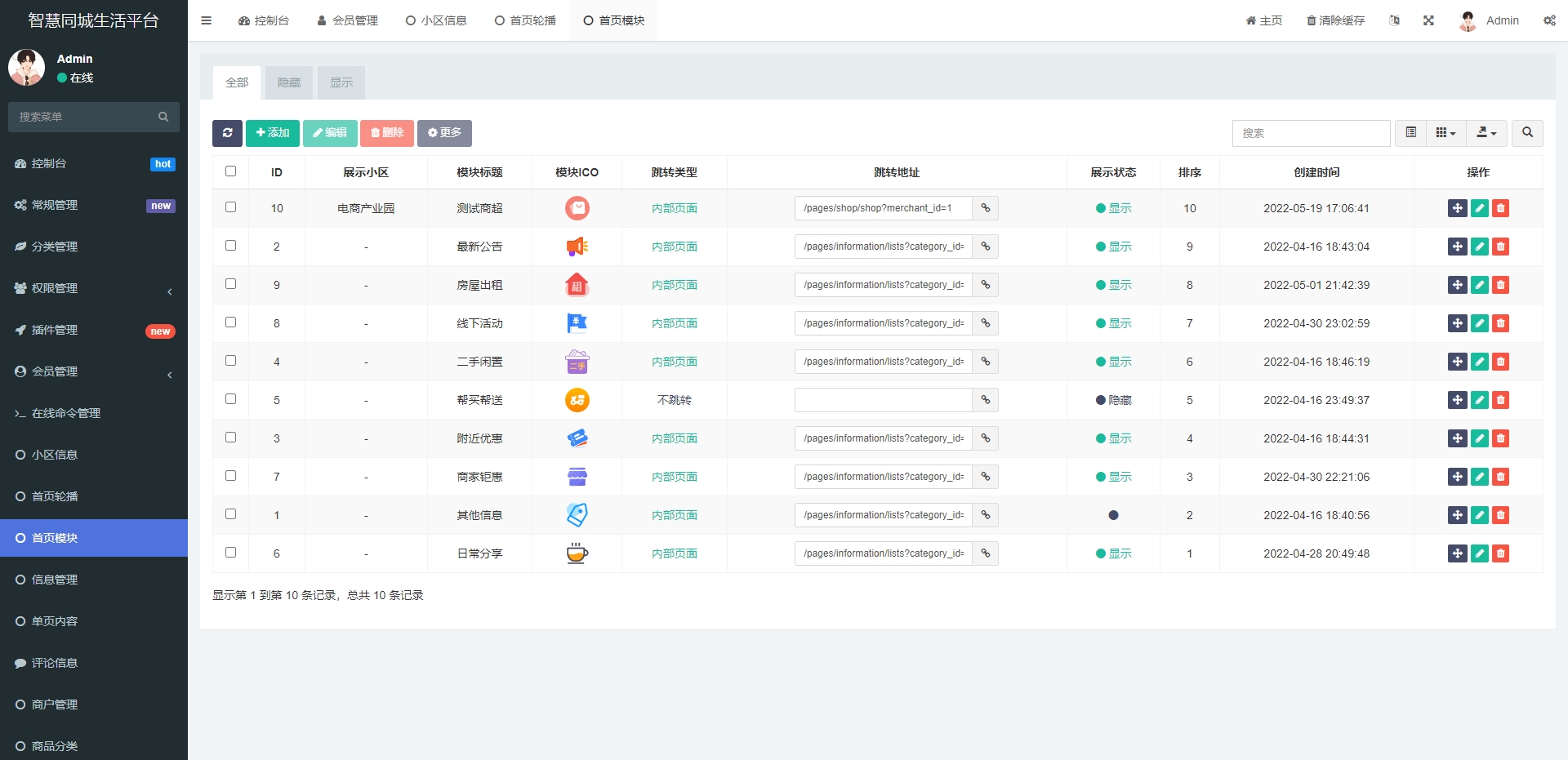

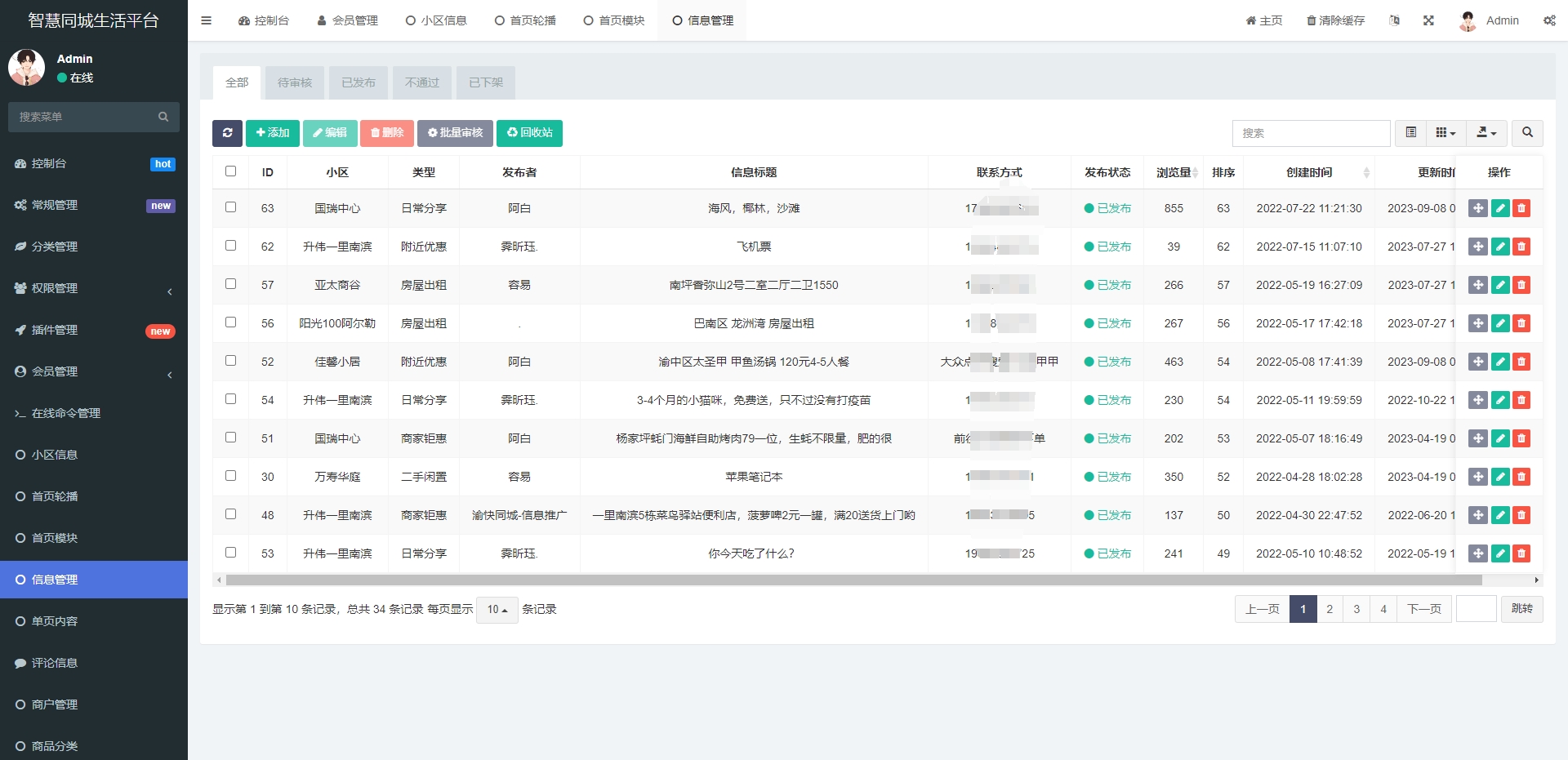

同城论坛发布社区系统源码 二手闲置 房屋出租 全开源 仅供个人研究学习使用 商用请联系作者

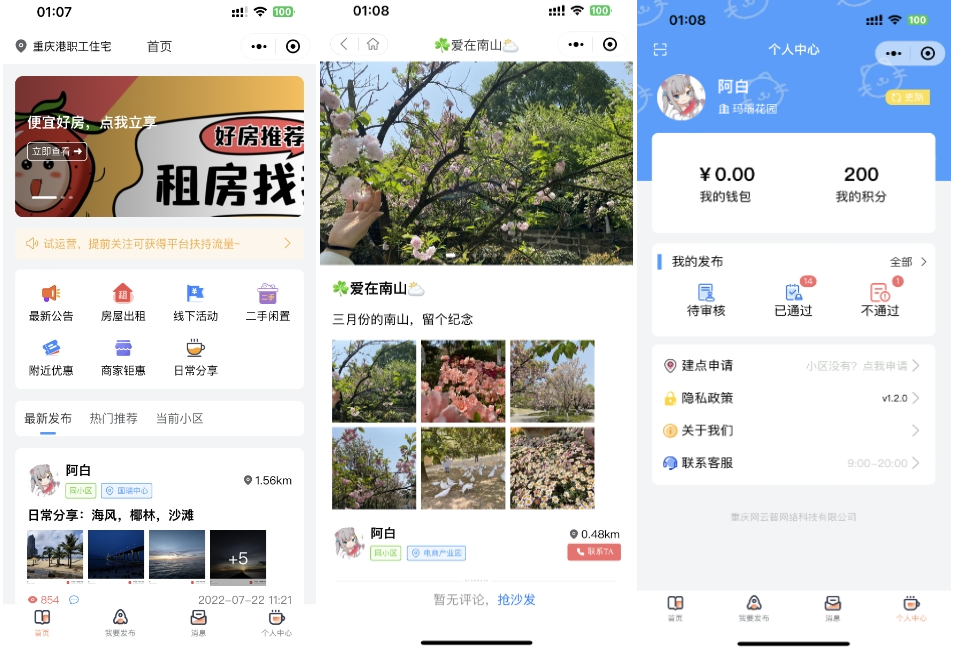

专注于同城信息发布的小程序。它为用户提供了一个便捷的平台,使他们可以在同城范围内发布及各种信息,包括二手物品交易、房屋租售、招聘信息、社交活动、生活服务等。

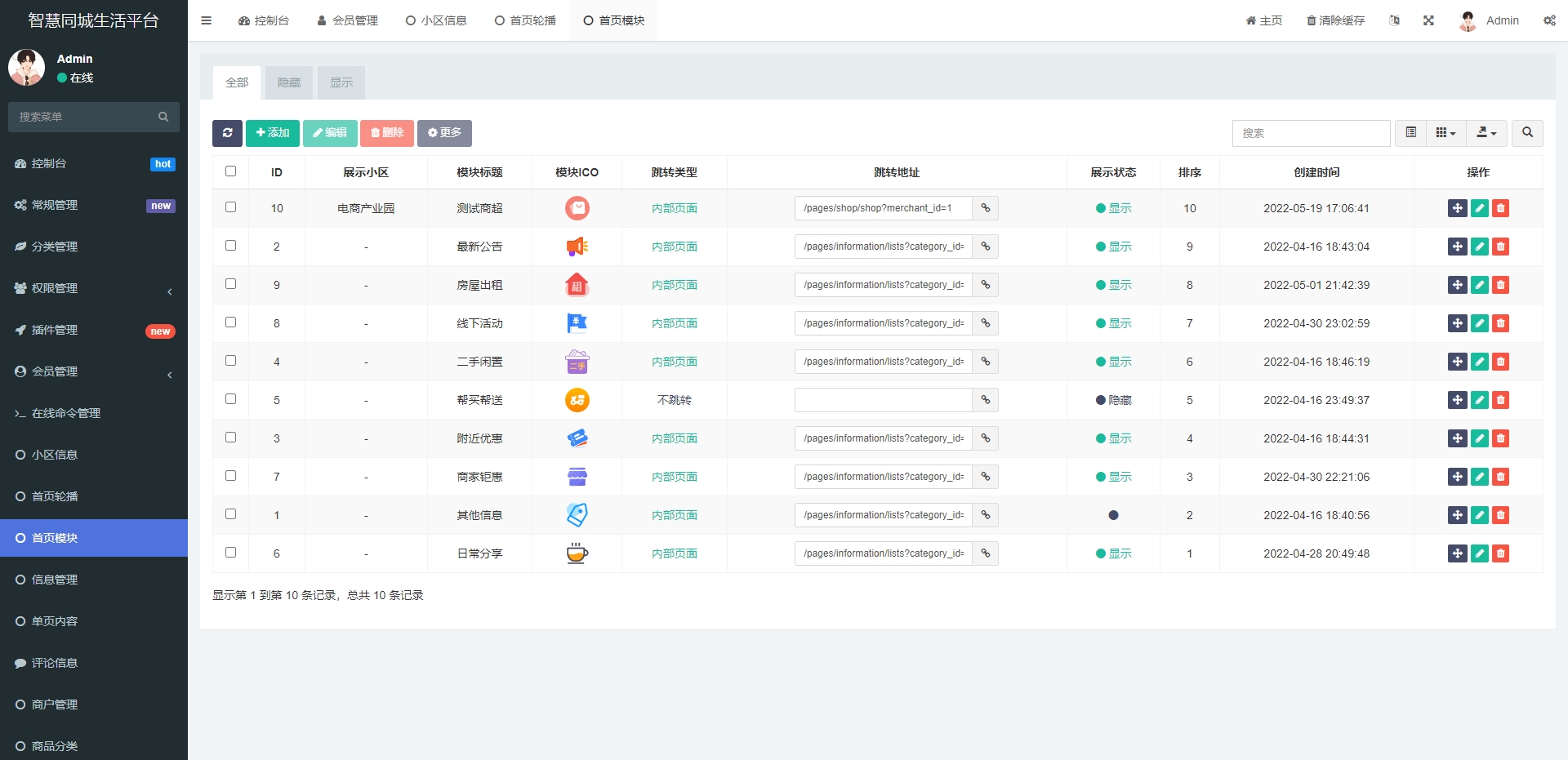

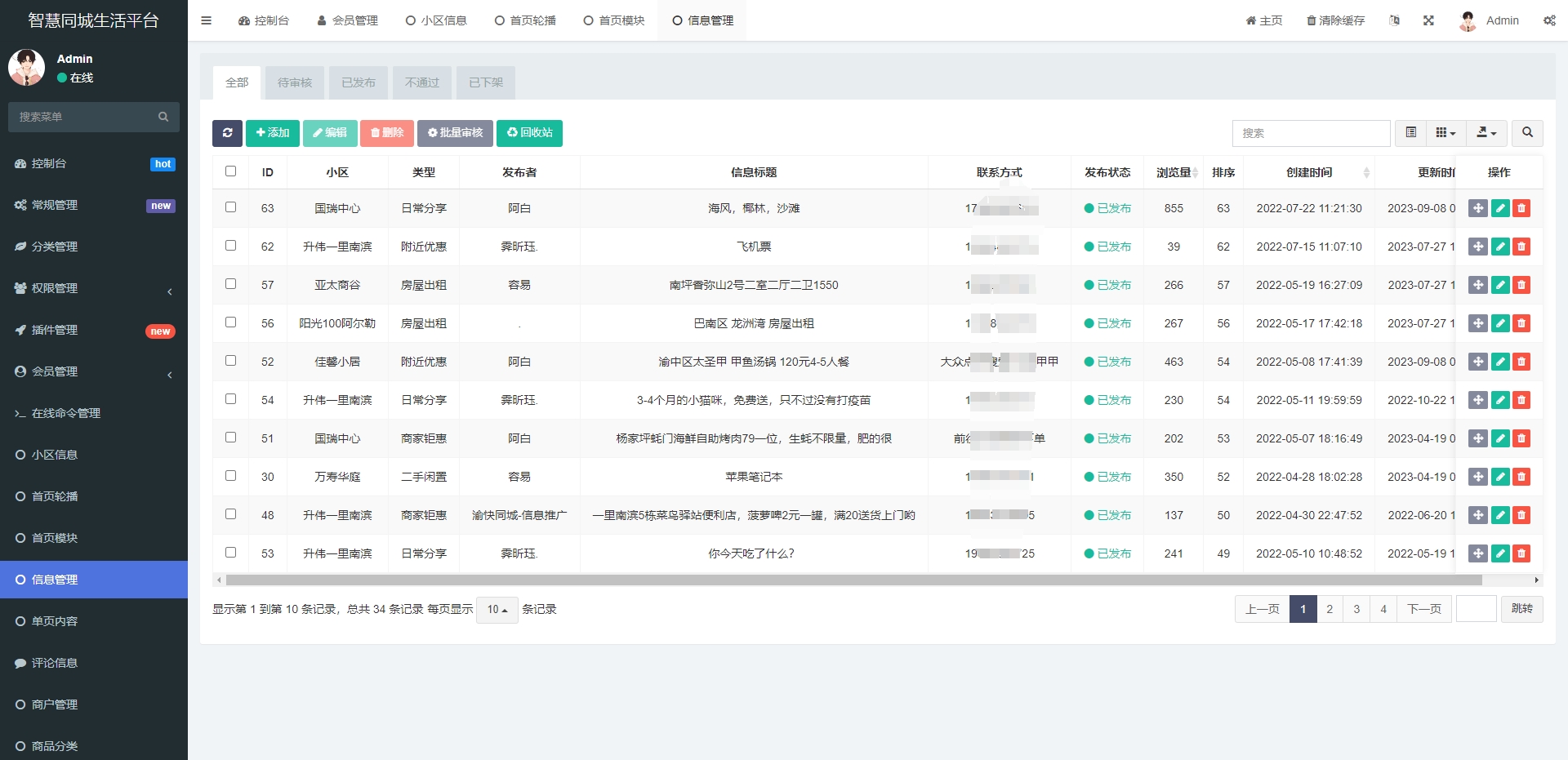

图片:

© 版权声明

THE END

简介:

同城论坛发布社区系统源码 二手闲置 房屋出租 全开源 仅供个人研究学习使用 商用请联系作者

专注于同城信息发布的小程序。它为用户提供了一个便捷的平台,使他们可以在同城范围内发布及各种信息,包括二手物品交易、房屋租售、招聘信息、社交活动、生活服务等。

图片:

暂无评论内容